Pour focusser la discussion uniquement sur les aspects techniques, j'ouvre un nouveau fil. J'espere qu'on aura une discussion dans le style xda-developers. Merci de s'abstenir de devier du sujet.

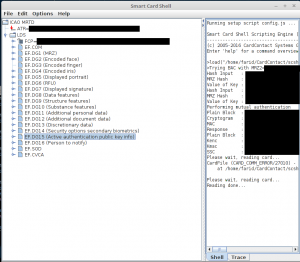

Alors, pour resumer la discussion precedente, il s'agit de voir ce qu'on peut extraire comme informations d'une CNIE ou d'un passeport marocain, ou, plus generalement d'une carte avec une puce RFID. Si vous avez une carte pareille mais pas de documents marocains, vous etes quand meme invites a experimenter et a repliquer ce qu'on fait ici: les principes de base sont probablement semblables, meme si les details vont etre differents.

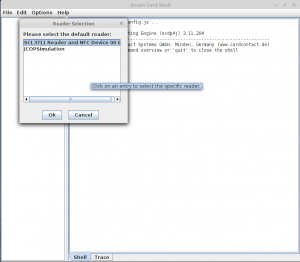

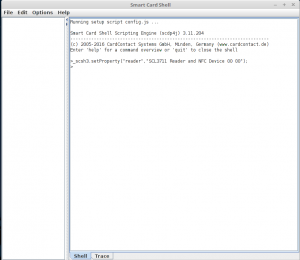

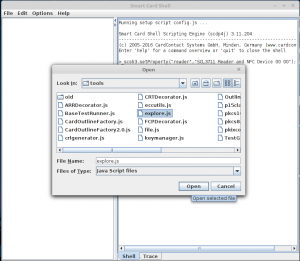

Ces cartes marocaines sont compatibles avec le standard ISO/IEC 14443 Type A, comme je viens de decouvrir/confirmer. Il faut donc d'abord obtenir un lecteur. J'ai choisi un SCM SCL3711 qui ne coute que 39 Euros, et qui est compatible avec Linux, mon systeme de developpement.

Pour suivre la discussion suivante, il faut aussi de la litterature technique. J'utilise ce livre (telecharchez le tant que le lien est actif), et je fais reference aux page de la 4eme edition. Le format de reference est "page xxx(yyy)" xxx est le numero de la page du livre, et yyy est le numero de la page dans le fichier PDF (plus facile a y naviger avec certains programmes).

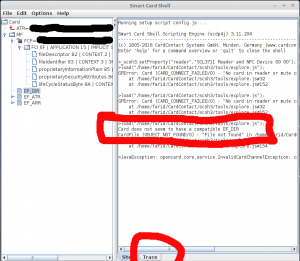

Dans les extraits qui suivent, je vais parfois afficher des infos que les divers programmes donnent, mais je vais aussi parfois changer ces infors par des 'XX', si je pense que ces infos sont sensibles ou personnelles. Je ne vais bien evidament pas exposer ma vie privee ici, n'est-ce pas?

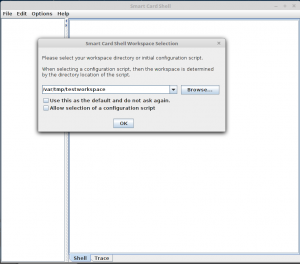

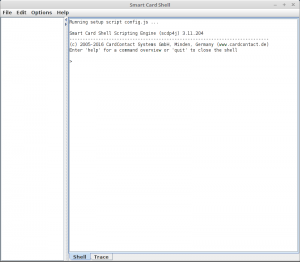

Okay, let's start...

Alors, pour resumer la discussion precedente, il s'agit de voir ce qu'on peut extraire comme informations d'une CNIE ou d'un passeport marocain, ou, plus generalement d'une carte avec une puce RFID. Si vous avez une carte pareille mais pas de documents marocains, vous etes quand meme invites a experimenter et a repliquer ce qu'on fait ici: les principes de base sont probablement semblables, meme si les details vont etre differents.

Ces cartes marocaines sont compatibles avec le standard ISO/IEC 14443 Type A, comme je viens de decouvrir/confirmer. Il faut donc d'abord obtenir un lecteur. J'ai choisi un SCM SCL3711 qui ne coute que 39 Euros, et qui est compatible avec Linux, mon systeme de developpement.

Pour suivre la discussion suivante, il faut aussi de la litterature technique. J'utilise ce livre (telecharchez le tant que le lien est actif), et je fais reference aux page de la 4eme edition. Le format de reference est "page xxx(yyy)" xxx est le numero de la page du livre, et yyy est le numero de la page dans le fichier PDF (plus facile a y naviger avec certains programmes).

Dans les extraits qui suivent, je vais parfois afficher des infos que les divers programmes donnent, mais je vais aussi parfois changer ces infors par des 'XX', si je pense que ces infos sont sensibles ou personnelles. Je ne vais bien evidament pas exposer ma vie privee ici, n'est-ce pas?

Okay, let's start...