Salam farid,

J'ai un vieux lecteur/programmeur CAR-04 et Mastera 2, ça fonctionne ?

Ce type de programmeur était utilisé par les pirates de contrôles d'accès pour la télé de type S*ca Medi*guard/Nagr%vision, Via%%ess et qui se basent sur le protocole ISO-7816 avec différents types de puces dont la ISO ou l'AFNOR (télécartes fr, ma, etc)

farid-h parle de lecteur PC-SC. Mais je crois que certains anciens programmeurs (le SC Dragon le faisait) de l'époque que tu relates peuvent passer en PC-SC. cf.

https://github.com/LudovicRousseau/pcsc-tools. Il te faut un lecteur NFC ça coûte rien !

le MIFARE a été pété depuis plus de 10 ans par un Belge. depuis, que ce soit la Navigo ou autres, elles sont facilement accessibles avec des données de traçage des trajets and co ...

@farid_h

Je vais dans le sens de l'avertissement de

@Sanid. Il est strictement interdit, quel que soit le pays et ne serait ce que parce que tu "attaques" des solutions commercialisées par des Vendors qui ont des brevets posés dans les pays où ils commercialisent, toute intrusion dans un système informatique et/ou électronique. Avec l'

electronic warfare, cela englobe les systèmes électriques, électroniques et informatiques. Tu sais qu'auj, ils sont intimement liés ...

Davantage quand il s'agit de documents sensibles comme les CIE, CNIE, passeport, CB, etc.... Au Maroc, encore plus. tu devrais sans doute être plus flou de manière à ne pas cibler un dispositif particulier. Publie ton UA et tu seras cramé. C'est l'id unique de ta carte et ils remonteront à toi en deux clics.

On sait comment ont terminé les gars qui ont sorti Gezerolee. Case zonzon :-( alors que c t pour jouer. Mais émuler une CB sur une vulgaire goldcard/silver/fun -> Ye$card, ça fait mal. Mais je crains que l'on n'arrêtera pas la techno. Ca va trop vite. Suffit de voir le succès du Flipper Zero qui est très intéressant

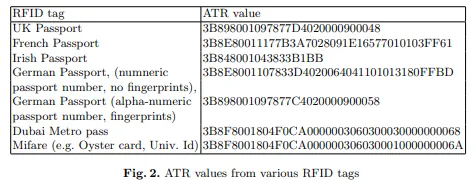

Sinon, attention quand même. Accéder en NFC est assez simple (cf. HydraNFC ou Chamaleon pour les doc DE) mais à mon avis, ça laisse des traces ... Du moins, si les FR ont bien fait les choses. Je crois savoir que c'est le français Idemia qui a conçu bcp de ces documents. Mais bon, quand on sait qu'aux aéroports, ils sniffent les téléphones et les PC

. Les pays KKS aiment les techno israéliennes pour cela et s'en donnent à cœur joie au prétexte de la lutte contre le terro. Les EAU sont les champions en Arabie et le rapprochement avec l'état hébreux n'est pas étranger à leur délire de surv€illance de masse.

Enfin, pour la photo, tu imagines si tu pouvais extraire la photo le risque ? Cela voudrait dire que potentiellement, tu pourrais la changer et là, je pense que techniquement, c'est faisable car tous les dispositifs ont des failles/exploits. Parfois laissées sciemment ou la conséquence du TTM des entreprises pressées avec des dev en freelance and co.

J'avais raté ce post. Merci farid_h. Si tu veux t'amuser plus avant. Equipe toi d'un oscillo numérique, fais du DPA en VCC/CLK à cycle très court et tu verras (cf. le chipswhisperer), tu pourras même t'amuser à conjecturer les algos pour ensuite savoir quelle opération faire pour remonter des infos plus ou moins sensibles. Certains FPGA (Xilinx, Altera) te sortent une clef AES en moins d'une minute. Ils utilisent tous des algos de type DES, 3DES, RSA courus dans toutes les cartes, y compris de télé à péage qui sont plus sécurisées que la carte vitale qui s'émule sur une silvercard/pic 16f876

Si ça t'intéresse, ya qq ebook sur les attaques en SPA, DPA, etc.. même si les dernières puces ont ajouté des random access pour ralentir mais tout sort avec un FIB mais c plus le même prix

++